End Point Security – сигурност в крайната точка

Управлението на сигурността в крайната точка е подход, базиран на политики по отношение сигурността на мрежа, която изисква крайните устройства да съответстват на определени критерии, преди да им бъде предоставен достъп до мрежовите ресурси. Крайните точки могат да включват компютри, лаптопи, смартфони, таблети и специализирано оборудване като четци на баркодове или касови (POS) терминали.

Как работи

Системите за управление на сигурността в крайните точки, които могат да бъдат закупени като софтуер или като специализирани устройства, откриват, управляват и контролират изчислителните устройства, които искат достъп до корпоративната мрежа. Задължителните елементи могат да включват одобрена операционна система, VPN клиент и антивирусен софтуер с текущи обновявания. На устройствата, които не са съобразени с политиката, е даден ограничен достъп или са поставени под карантина във виртуална LAN (VLAN). Крайните точки, които не са съобразени с политиката, могат да бъдат контролирани от системата до различна степен. Например, системата може да преустанови локални административни права или да ограничи възможностите за сърфиране в интернет.

Модели на доставяне

Системите за сигурност в крайната точка работят в клиент/сървър модел, в който централно управляван сървър или гейтуей е домакин на програмата за сигурност и съответна програма клиент се инсталира на всяко мрежово устройство.

При модела доставка на софтуера като услуга (SaaS) хост сървърът и неговите програми за сигурност се поддържат дистанционно от доставчика. В който и де е от моделите когато клиент се опитва да влезе в мрежата, програмата сървър валидира потребителски идентификационни данни и сканира устройството, за да се увери, че то е в съответствие с определените политики на корпоративната сигурност, преди да му позволи достъп до мрежата.

Защо днес се харчи повече за Endpoint Security

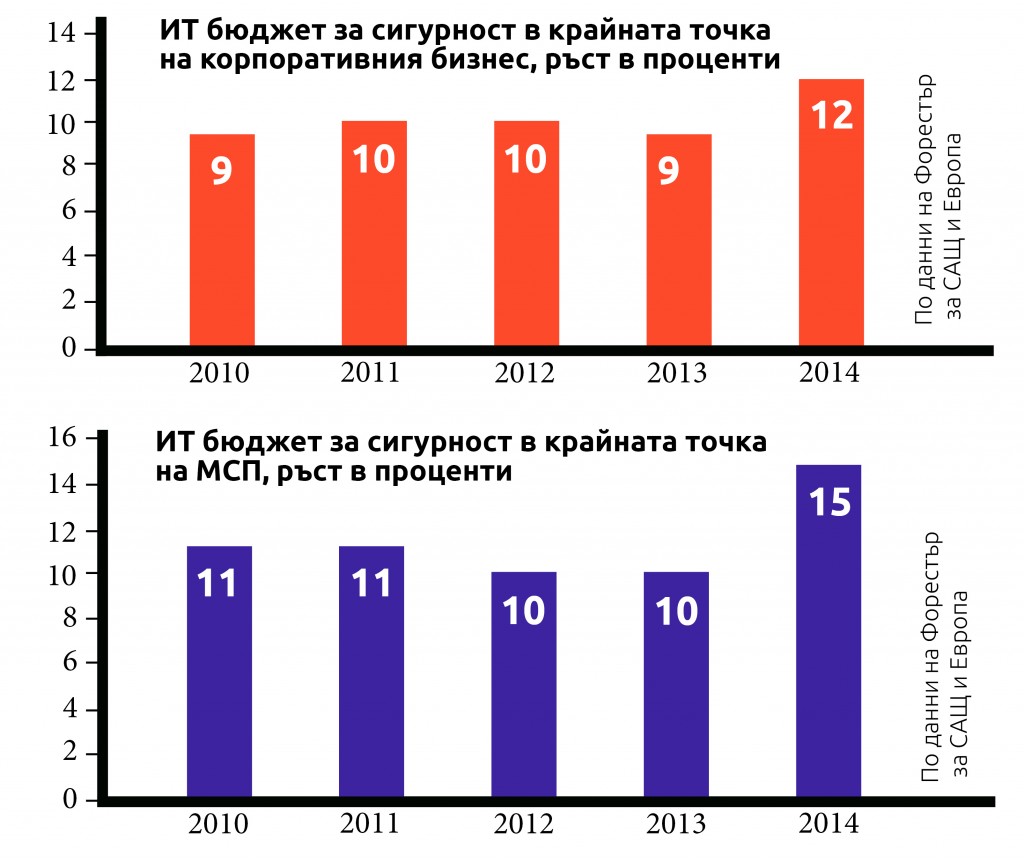

Традиционно мениджърите по сигурност инвестират много повече в мрежовата защита отколкото в крайната точка, като според проучване на Forrester обикновено само 9% от бюджета е отивал за крайните клиенти през последните четири години. Но компанията за пазарни изследвания отбелязва също, че през 2014 г. тези инвестиции започват да се увеличават като достигат 12% в корпоративния сектор и 15% при малките и средните предприятия.

Това се дължи на факта, че днешните кибер престъпници често избират за цел крайни точки като персонални компютри, лаптопи, таблети и други мобилни устройства, понеже потребителите често ги използват за достъп до фирмени мрежи. За да им се осигури този достъп, все по-популярна става инициативата BYOD (включи собствено устройство), съчетана с нуждата работната сила да е оборудвана с цифрови устройства. А мобилните служители трябва да бъдат защитени. Ето защо инвестициите в инструменти за сигурност в крайната точка се увеличават и ще продължат да се увеличават. Те трябва да предпазят чувствителните данни от кражба или загуба, както и да осигурят защита при свързването на служителите към обществени Wi-Fi мрежи и други точки на достъп.

Къде отиват инвестициите

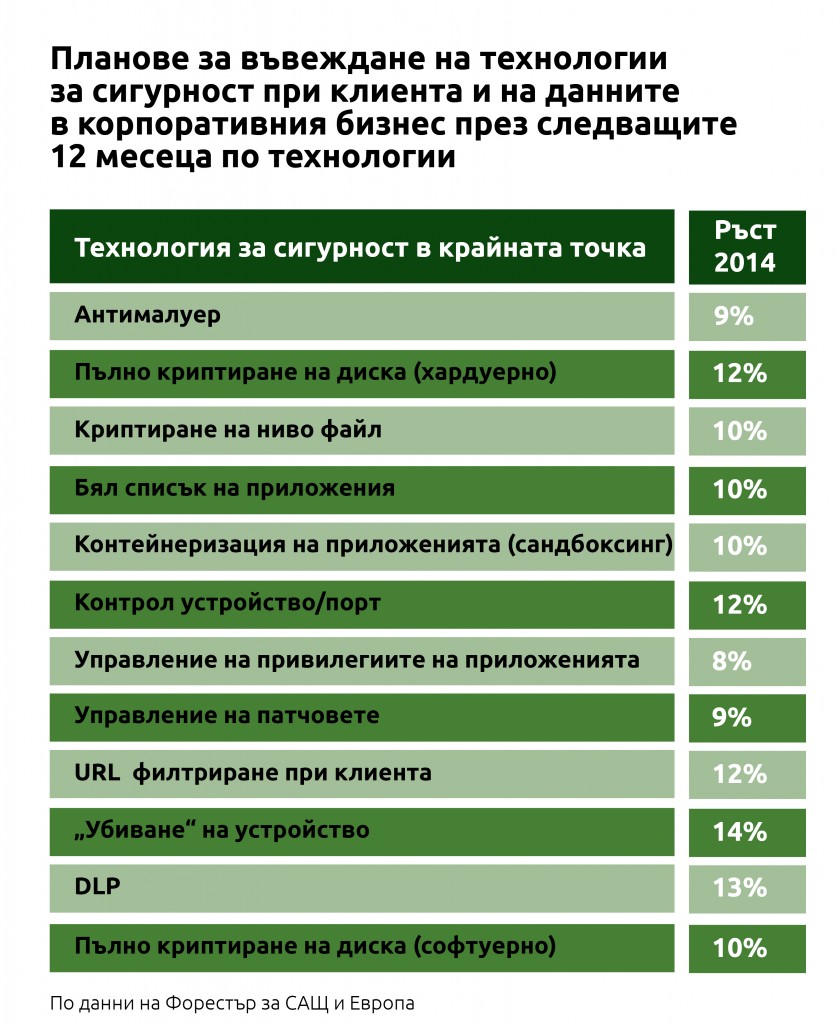

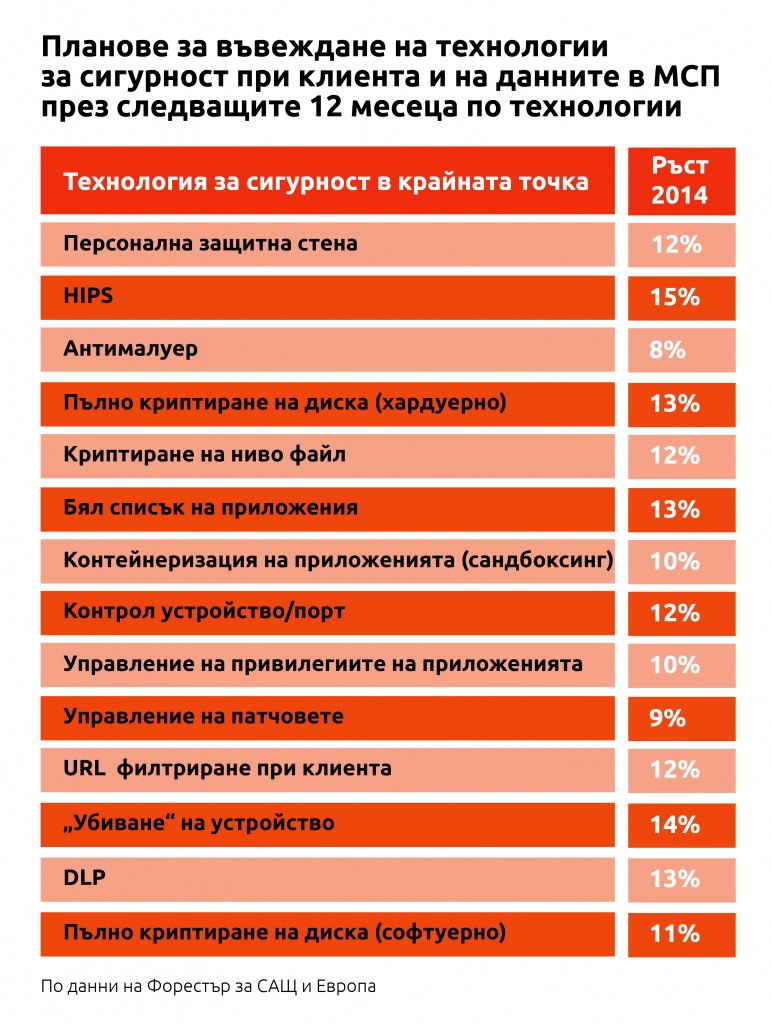

Проучването на Форестър показва, че някои технологии се внедряват много по-широко както в корпорациите, така и в малките и средните предприятия от други. Най-разпространени са хост защитните стени и управлението на патчове, но с тенденции като мобилност, виртуализация и облачни услуги и други технологии бързо си проправят път, като не само корпоративните, но и малките и средните предприятия също търсят решения за сигурност от по-висок клас. Форестър наблюдава следните тенденции:

■ Endpoint Data Loss Prevention (DLP) продължава да печели дял с увеличаване на мобилността. Специалистите по сигурност, които се занимават с вътрешни заплахи, се обръщат към DLP, за да защитят своите данни. Но тъй като корпоративните данни все по-често се намират на крайни точки извън мрежата, технологии като DLP Endpoint, които могат да гарантират, че защитата „пътува“ с данните, имат шанса да станат по-привлекателни.

■ Host intrusion prevention system (HIPS) е система за предотвратяване на прониквания, която поема смяната там където мрежова сигурност напуска. Със задълбочаването на тенденцията към мобилност не винаги е възможна постоянна защита чрез мрежови технологии за сигурност. HIPS придвижват по-напред традиционното откриване чрез антивирусни сингатури и използва по-съвременни системи за анализи, за да откриват и спират атаките при самото им появяване.

■ Пълното дисково криптиране предпазва от проблеми при загубване на устройство и осигуряване на съответствие с регулаторните изисквания. За защита на данните и постигане на съответствие все повече специалисти се насочват към пълното дисково криптиране. То е от най-лесните технологии за внедряване и не се отразява на работата на потребителите толкова, колкото криптирането на ниво файл. Затова пълното дисково криптиране често е избирано от организациите с тежки изисквания за защита на данните.

■ Самокриптиращите се дискове предлагат превъзходна сигурност и производителност в сравнение със софтуерно базираните решения. В сравнение със софтуерните решения, основаващи се на пълно криптиране на диска, самокриптиращите се дискове се радват на по-добър прием в компаниите поради своята превъзходна сигурност и ниско въздействие върху производителността на крайните точки.

■ Криптирането на ниво файлове е особено популярно в споделени среди. За тези файлове в крайната точка, които изискват допълнителен защитен слой, криптирането на файлово ниво предлага надежден начин за предотвратяването на достъп от неоторизирани потребители до тази информация. Това е особено важно в болници, магазини и училища или университети, където крайните точки могат да имат множество потребители.

Планове за въвеждане на технологии за сигурност при клиента и на данните в корпоративния бизнес през следващите 12 месеца по технологии

4 съвета как да се опазят данните в крайната точка

Когато за първи път се появи тенденцията „включи собственото си устройство“ (BYOD), много компании не бяха сигурни как да се справят със сигурността на данните, така че да не бъдат компрометирани или пуснати към грешни ръце. Днес ИТ директорите и мениджърите по информационна сигурност са наясно, че BYOD е една от най-големите заплахи за сигурността на данните на всяка организация.

Служителите носят мобилните си телефони, IPad-и и лаптопи в офиса и ги използват за лични и корпоративни цели. Добавяне на незащитени устройства като посочените към IT екосистемата заплашва мрежата на компанията и може да доведе до компрометиране на данните.

Близо 70 на сто от специалисти по сигурността казват, че загубата на данни на фирмата или на клиент е най-големият им BYOD проблем за сигурността. По-специално, когато служителите биват уволнени или напускат една компания, изтриването на корпоративните данни от техните устройства е последното нещо в съзнанието им, тъй като те са на път към вратата. Те често си излизат с фирмените данни на техните лични таблети и смартфони. Или по-лошо – те изтриват цялата си електронна поща, информацията за клиентите и корпоративните файлове.

В резултат на това компанията или се чувства в опасност, че служителите ще споделят чувствителни данни, или се чувства в риск от загуба на важна за компанията информация.

Неотдавна компания станала обект на Cryptolocker чрез зловреден софтуер, който бил качен в системата й чрез фишинг имейли. Тази атака изложила на показ поверителни данни, включително номера на социални осигуровки и корпоративни бизнес планове, и блокирала служителите от достъп до всички данни. Файловете в корпоративната мрежа и в Dropbox били заключени.

Тъй като фирмата не била архивирала правилно своите данни, тя претърпяла огромни финансови загуби и загуба на репутация. В рамките на една година компанията излиза от бизнеса. Въпреки че това може да се случи на всеки, фирмите, които нямат конкретни политики за BYOD, имат значително по-висок риск да станат жертви на ransomware (изнудвачески зловреден код), тъй като ИТ мениджърите не могат да следят данните и приложенията, използвани в устройствата.

И в двата случая – защита срещу рисковете на BYOD или от ransomware, бъкъпът на крайната точка е единственото решение за наблюдение на тенденциите в потреблението на данни, възстановяване на данни и активно защитава срещу това устройствата да бъдат компрометирани. BYOD и мобилните заплахи се изострят и от увеличеното използване на публични облаци.

За съжаление 67 процента от организациите не разполагат с политики относно публичните облаци, а 80% не са обучили служителите си как правилно да използват платформите. Служителите записват чувствителна информация за клиенти, както и корпоративни данни в техните лични акаунти в облака, така че да могат лесно да получават достъп до информацията от дома. Те просто мислят за това как могат да работят най-продуктивно, без да имат предвид необходимостта да поставят подходящи мерки за сигурност, и тъй като данните са в лични акаунти, ИТ отделът вече нямат контрол над данните. Облачните услуги за съхранение обикновено не разполагат с възможностите за сигурност, от които се нуждаят предприятията – включително силни изисквания за паролите и професионално криптиране.

За съжаление, когато данните се компрометират, компаниите често изпитват огромни финансови загуби и увреждане на репутацията, което води до излизане от бизнеса, както в примера по-горе. Средната загуба в стойността на марката вследствие на нарушения е от $184 милиона до $330 милиона годишно в зависимост от тежестта на нарушението. Една добра политика за сигурността на крайна точка, която е активна, а не реактивна намалява риска от загуба на данни. Ето четири съвета за защита на данните в крайните точки:

Напишете–и непрекъснато актуализирайте–внимателно формулирана политика заBYOD, която обхваща проверка на автентичността и видовете сторидж за данни. Тъй като все повече устройства, технологии и инструменти навлизат на пазара, е важно да актуализирате политиката си, за да ги включите.

1. Очертайте изисквания за личните акаунти в облака. В идеалния случай забранете използването на лични облачни акаунти за корпоративна употреба, но ако това не е опция, поне ще намалите риска от компрометиране на данните.

2. Изпълнявайте възстановяване на файловете на месечна база, за да се уверите, че вашата политика при бедствия и план за възстановяване са солидни. Също така се уверете, че служителите, различни от ИТ мениджърите и мениджърите по сигурност, знаят как да възстановят файловете в случай, че не са в офиса, а данни са компрометирани.

3. Изисквайте силни пароли. Помислете за задължително двустепенно удостоверяване като допълнителен слой на сигурност, в случай че устройство на служител попадне в ръцете на неподходящ човек.

4. Едно добро решение за архивиране и за сигурност в крайната точка е повече от авариен план. Това е гаранция срещу финансови щети и загуба на репутация, които могат да застрашат съществуването на компанията, когато данните се компрометират.